在信息安全领域,漏洞扫描与应用层提权点挖掘是保障系统安全、预防潜在攻击的重要步骤。通过对目标系统进行全面细致的漏洞检测与提权路径分析,安全专家可以提前发现并修复安全隐患,防止恶意攻击者借此实施非法侵入、数据窃取或破坏活动。本文将深入探讨漏洞扫描的核心技术和应用层提权点挖掘的策略,并结合实际案例进行解析。

一、漏洞扫描技术

1. 自动化漏洞扫描

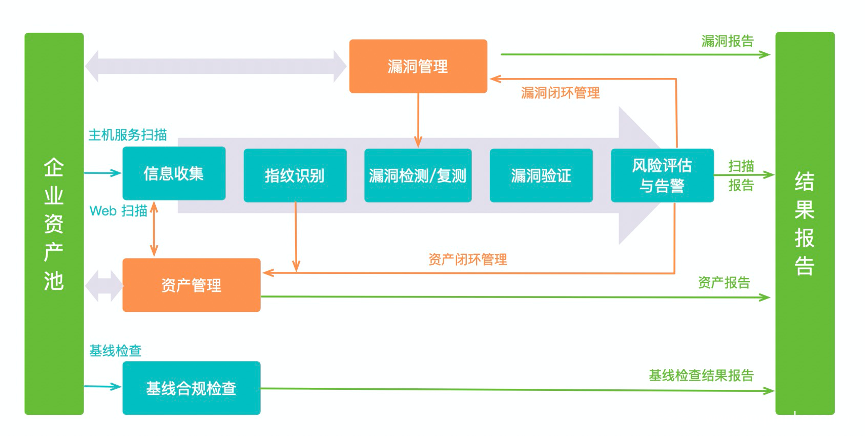

自动化漏洞扫描是借助专门的工具(如Nessus、OpenVAS、Qualys等)对目标系统进行大规模、多维度的安全检测。这些工具能自动识别网络服务、操作系统、应用程序的版本,并基于庞大的漏洞库比对,查找存在的安全漏洞。例如,Nessus能够快速地检测出Web服务器上Apache或IIS的已知漏洞,如缓冲区溢出、跨站脚本攻击(XSS)、SQL注入等。

2. 手动验证与深入扫描

虽然自动化扫描速度快、覆盖面广,但可能存在误报和漏报的问题。因此,配合手动验证和深入扫描至关重要。安全专家会根据自动化扫描的结果,针对性地对疑似漏洞进行手工验证,如编写定制的POC(Proof of Concept)代码,模拟攻击方式以确认漏洞的存在性和可利用性。

3. 持续监控与实时响应

除了定期的全盘扫描外,还需建立持续监控机制,对新披露的零日漏洞(Zero-day Vulnerabilities)保持高度警惕,并在发现后立即执行针对性的扫描。此外,结合漏洞管理系统,实现从扫描到报告再到修复过程的闭环管理。

二、应用层提权点挖掘

1. 应用程序漏洞

应用程序往往包含复杂的逻辑和接口,容易隐藏着提权漏洞。如Web应用程序中的不安全的直接对象引用、权限绕过、弱密码策略、文件包含漏洞等,都可能成为攻击者提权的切入点。例如,WordPress插件中存在的SQL注入漏洞可能导致攻击者获取数据库管理员权限,进一步篡改网站内容或执行其他恶意操作。

2. 本地提权漏洞

在操作系统层面,本地提权漏洞允许低权限用户获得更高权限,例如Windows系统中的Elevation of Privilege (EoP)漏洞。一旦攻击者通过某种途径获得了低级别账户,便可通过此类漏洞提升至管理员权限,完全控制整个系统。

3. 中间件与服务组件

诸如数据库、Web服务器、FTP服务器等中间件与服务组件也可能存在提权漏洞。例如,Oracle数据库软件中的JNDI注入漏洞,攻击者成功利用后可以执行任意代码,进而实现提权。

实例分析

假设攻击者在一个电子商务平台上发现了一个未授权访问的接口,通过此接口可以修改订单状态。通过深入分析,攻击者进一步发现这个接口并未对用户权限做充分校验,这就构成了一个潜在的权限提升漏洞。攻击者通过构造特殊请求,利用此漏洞将普通用户的订单状态篡改为已支付,随后尝试利用这一改变影响系统内的其他权限逻辑,最终达到系统提权的目的。

综上所述,漏洞扫描与应用层提权点挖掘是网络安全工作中的重要组成部分。为了有效应对这些挑战,企业和组织不仅要在技术层面上选择高效可靠的扫描工具,还需要培养一支具备专业知识的安全团队,建立完善的应急响应机制,确保在发现漏洞和提权点后能迅速进行风险评估、漏洞修复和安全加固,从而全方位保护信息系统免受侵害。

精彩渗透课:「链接」