MATA恶意软件框架能够针对Windows、Linux和macOS操作系统,基础架构称为“ MataNet”,在受感染的计算机上执行各种恶意活动的广泛功能。

网络安全公司卡巴斯基在周三的分析中表示,据说MATA运动早在2018年4月就已开始,可追溯到对波兰、德国、土耳其、韩国、日本和印度的软件开发、电子商务和互联网服务提供商领域的未知名公司的攻击。

卡巴斯基基于过去8个月中Netlab 360、Jamf和Malwarebytes的研究人员收集的先前证据同时,对MATA框架进行全面研究。

去年12月,Netlab 360披露了一个名为Dacls的功能齐全的远程管理木马(RAT),该木马同时针对Windows和Linux平台,与Lazarus Group运营的关键基础设施共享。

然后在5月,Jalf和Malwarebytes发现dacls RAT的macOS变体,通过特洛伊木马双因子认证(2FA)应用程序分发的。

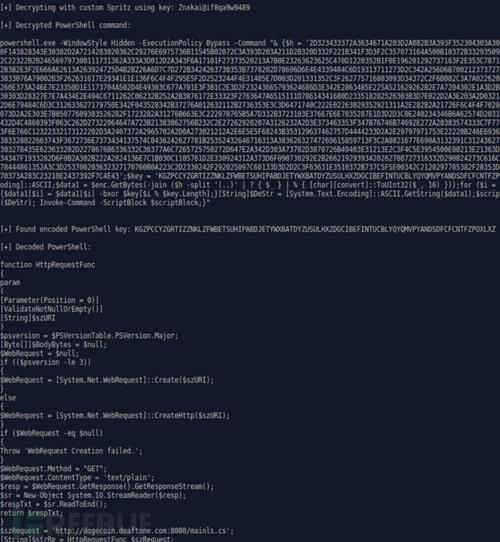

在最新开发中,Windows版的MATA包含一个用于加载加密的下一阶段有效负载的加载器-一个协调器模块(“ lsass.exe”),该模块能够同时加载15个其他插件并在内存中执行它们。

插件本身具有丰富的功能,拥有可让恶意软件操纵文件和系统进程,注入DLL以及创建HTTP代理服务器的功能。

MATA插件允许黑客通过伪装成名为TinkaOTP的2FA应用程序来定位基于Linux的无盘网络设备,如路由器、防火墙或IoT设备以及macOS系统,应用程序基于名为MinaOTP的开源两因素身份验证应用程序。

一旦部署插件,黑客便试图找到受感染公司的数据库并执行几个数据库查询以获取客户详细信息,目前尚不清楚尝试是否成功。此外,卡巴斯基的研究人员认为MATA被用来向一名匿名受害者分发VHD勒索软件。

卡巴斯基方面表示,根据编排器中的唯一文件名格式(“ c_2910.cls”和“ k_3872.cls”)将MATA链接到Lazarus Group,该格式以前曾在Manuscrypt恶意软件的多种变体中出现过。

拉撒路(也称为隐藏眼镜蛇或APT38)被认为具有国家支持背景,一直被西方安全媒体描绘是朝鲜支持的黑客组织,具备极强的网络攻击能力。包括在2014年索尼影业、2016年的SWIFT银行黑客、2017年WannaCry勒索感染等,据称为其所为。鉴于网络世界的变幻莫测以及虚实难测,我们暂时不纠结它隶属于谁,更纠结的应该是如何消除它带来的负面影响。

最近, 在其目录中增加网络浏览功能,目标是美国和欧洲的电子商务网站,以基于JavaScript的付款浏览器植入。黑客团队出于进行出于经济动机的攻击的偏好,导致美国财政部去年9月批准了该组织及其两个分支分支Bluenoroff和Andariel。鉴于,美国以安全为名,处处污名化我国,以此类推是否污名化其他国家,大家可自行思考而知。美国CIA和NSA制作的大量黑客间谍工具,在全球泛滥已经成为事实。Wannacry来自美国情报机构的永恒之蓝,也是不争的事实。

太牛了!

伊朗黑客竟然无意间暴露在线培训视频(40 GB)